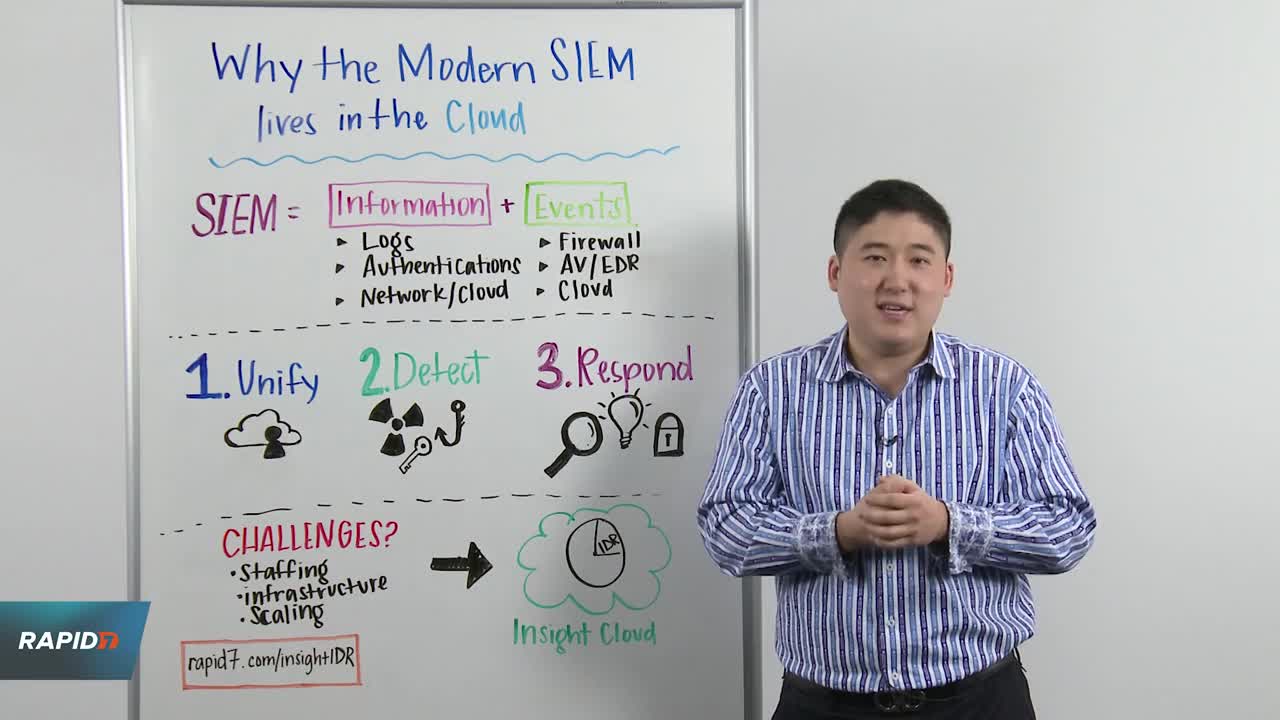

是时候把你的威胁情报送上天空了. 今天的攻击者可以很容易地扭曲恶意软件并切换他们的基础设施, 让使用静态指示器和工件追逐攻击者的安全团队不断感到落后一步. While IP addresses, processes, and domains change, 有一套潜在的隐形攻击技术预示着每一次成功的入侵.

在Rapid7,我们看到源源不断的威胁,来自 Metasploit project, our Managed Detection and Response customers, and incident response and penetration testing engagements. During threat investigations, 我们的专家分析人员将注意力集中在这些隐形技术上, 同时研究攻击者的目标和目标. 这种智能被制作成攻击者行为分析(ABA)检测, 哪个可以发现恶意行为,即使它们已经被改变以逃避防御防御.

[ウェブキャスト] ATT&CK のコツをつかむ

このオンデマンド・ウェブキャストで、お客様がMITRE ATT&CKフレームワークをどのように活用できるかを学んでくだい。

今すぐ視聴するAttacker Behavior Analytics Library

以下是已发布的ABA检测列表,所有这些都与我们的威胁检测解决方案一起提供, InsightIDR,并自动与您的数据进行实时匹配. 这是一种以攻击者的速度移动的威胁情报——如果出现新的漏洞, our team will craft a detection, test it against the Rapid7 Insight cloud, and deploy it in InsightIDR—all within hours. 现在还在渴望陈旧的开源威胁饲料?

-

Office 365 Spearphishing Campaigns

Verticals targeted: All

Office 365 Spearphishing Campaigns

Verticals targeted: All最近的威胁行为者正在针对微软365证书进行鱼叉式网络钓鱼活动. 攻击者行为分析已经发布,可以检测这些活动中使用的动态生成的网络钓鱼url.

欲了解更多信息,请参考Rapid7的Managed Detection发布的公共博客文章 & Response (MDR) team on Aug 20: http://blog.ngskmc-eis.net/2019/08/20/how-attackers-can-harvest-users-microsoft-365-credentials-with-new-phishing-campaign/

Detections added to InsightIDR: 威胁情报和检测相关的鱼叉式网络钓鱼网址.

-

Mshta Used to Evade Prevention Defenses

Verticals targeted: All

Mshta Used to Evade Prevention Defenses

Verticals targeted: All

宏是嵌入在microsoftoffice文档中的小型VBA, such as Powerpoint, Excel, Word, and Publisher. 宏经常被恶意地用来使用许多可能的内置Windows实用程序来运行命令, such as mshta.下载恶意软件并危害系统. 恶意文件通常通过网络钓鱼邮件发送.

有关该技术的更多信息,请参阅MITRE ATT的T1170&CK: http://attack.mitre.org/techniques/T1170/.Detections added to InsightIDR: 4、检测异常的Mshta执行和活动

-

Hidden Cobra

Verticals targeted: All

Hidden Cobra

Verticals targeted: All

国土安全部和联邦调查局以“隐藏眼镜蛇”的名义追踪演员离开朝鲜, also known as the Lazarus Group. 这些行为者对各种各样的恶意活动负有责任, including WannaCry and the Sony hack. 他们的动机是经济利益、间谍活动和国家利益. Rapid7追踪了几个与Hidden Cobra相关的恶意软件家族,包括:

- KEYMARBLE, 朝鲜实体使用的远程访问木马,能够访问设备配置数据, downloading additional files, executing commands, modifying the registry, capturing screen shots, and exfiltrating data.

- Typeframe,一个由朝鲜政府支持的网络罪犯使用的木马. 这个系列由32位和64位Windows可执行文件组成, 以及包含Visual Basic for Applications (VBA)宏的恶意Microsoft Word文档. According to their research, 这些文件能够下载和安装恶意软件, 安装代理和远程访问木马(rat), connect to command control (C&C)服务器接收指令,并改变受害者的防火墙以允许进入的连接.

Detections added to InsightIDR: 23, for KEYMARBLE and Typeframe trojans.

-

Leafminer

Verticals targeted: Government

Leafminer Attack Group

Verticals targeted: Government, businesses

赛门铁克(Symantec)发现了一个名为Leafminer的威胁行为者的行动,该威胁行为者至少从2017年初开始,就开始针对中东各个地区的广泛政府组织和垂直企业进行攻击. 该组织倾向于采用公开可用的技术和工具进行攻击,并利用已发布的概念验证漏洞进行实验.

Detections added to InsightIDR: 54个,都与赛门铁克识别的Leafminer攻击组ioc有关.

-

Luoxkep Campaign

Verticals targeted: All

Luoxkep Campaign

Verticals targeted: All

由360安全识别的恶意活动,利用CVE-2018-2893进行加密挖掘和DDoS攻击.

Detections added to InsightIDR: 3、下载、域名、ip等.

-

远程桌面暴力尝试ip,现有的ABA更新

Verticals targeted: All

Remote Desktop Brute-Force Attempt IPs

Verticals targeted: All, utilized via legitimate Windows protocol远程桌面协议(RDP)是用于远程管理Windows系统的合法协议, 然而,它经常被攻击者滥用,以获得对系统的访问和控制. 攻击者获得访问权限的一种方式是暴力强制使用RDP密码. 此威胁识别所有在all中针对RDP验证超过50次的源ip Lorelei honeypots during the previous day.

Detections added to InsightIDR: 通过Lorelei蜜罐识别针对RDP进行身份验证的ip.

_______________________________________________________________________

Updates and Additions to Existing ABA Threats:

Malicious Document Threat: 添加了一个新行为- Word从用户目录中生成可执行文件Malicious PowerShell: 添加了2个新行为-混淆脚本和下载摇篮

Privilege Escalation: 添加了2个新行为- UACMe特权升级工具, Company Name in Binary Metadata; and UACMe Privilege Escalation Tool, Original Name in Binary Metadata

Credential Theft: 添加了4个新行为- Mimikatz Flats (DumpCreds或DumpCerts), Mimikatz Sekurlsa, Mimipenguin, and Hashcat

-

Thrip Attack Group, Remote Admin Tools

垂直目标:通信,国防承包商,其他

Thrip Attack Group

Verticals targeted: 电信、卫星通信、测绘和地理空间成像、国防

Thrip是赛门铁克自2013年以来一直在追踪的一个对手组织. 这个敌对组织主要从事间谍活动, primarily targeting telecommunications, satellite communications, mapping and geospatial imaging, 以及美国和东南亚的国防承包商. They use a combination of malware 以及其他工具,如PSExec和Mimikatz,来入侵和移动系统, identifying and exfiltrating information.Detections added to InsightIDR: 123,识别围绕特定木马和后门的活动.

_______________________________________________________________________

Remote Admin Tools

Verticals targeted: All攻击者可能使用合法的远程访问软件, such as Ammyy Admin, 建立对目标系统的指挥和控制能力. 这些服务通常用作合法的技术支持软件,并可能在环境中被列入白名单. 如Rapid7所示,Ammyy Admin等管理工具经常被攻击者使用 MDR SOC.

Detections added to InsightIDR: 3, which look for the presense of Ammy Admin.

-

VPNFilter

Verticals targeted: All

VPNFilter

Verticals targeted: All

VPNFilter是一种新的模块化恶意软件,由思科的Talos团队跟踪. 这种恶意软件主要针对家庭和小型企业路由器, namely MikroTik, Netgear, Linksys, and QNAP network storage devices. 此恶意软件可用于网站凭证盗窃和数据收集, 并且具有破坏能力,固件可以被破坏, thus causing the device to be unusable.Detections added to InsightIDR: 51,它确定了与VPNFilter活动相关的特定指标.

-

Malicious PowerShell

Verticals targeted: All

Malicious PowerShell

Verticals targeted: AllPowerShell是Windows操作系统中包含的一个交互式命令行界面和脚本环境. 攻击者可以使用PowerShell执行许多操作, 包括发现信息和执行代码. 正如Rapid7 MDR SOC所看到的,这些都是攻击者经常使用的行为.

Detections added to InsightIDR: 10,识别与恶意PowerShell活动相关的特定行为.

-

Valyria Downloader, OilRig

Verticals targeted: All

Valyria Downloader

Verticals targeted: All, presents as phishing emailValyria Downloader是一种通过网络钓鱼邮件发送的木马, 经常使用“发票过期”或“未付款”主题的电子邮件. Once the emails are opened, 下载程序将启动到命令和控制域的连接,以下载其他文件, 通常与URSNIF数据窃取恶意软件家族相关.

Detections added to InsightIDR: 9, 哪些识别散列与下载程序安装和恶意文档相关, 和使用Powershell衍生进程的用户/公共/文档.

_______________________________________________________________________

OilRig

Verticals targeted: AllOilRig是Palo Alto实验室的Unit 42跟踪的一个威胁组织. 他们的主要目标是中东地区的组织, however, 该组织还针对中东以外的组织. OilRig经常利用组织之间的信任关系来攻击他们的主要目标. The OilRig threat group overlaps with APT 34.

Detections added to InsightIDR: 9, 哪些识别恶意凭证收集域和攻击者从命令行转储凭证的策略, often seen with Mimikatz.

-

Satan Ransomworm, Orangeworm

垂直目标:医疗保健、制造业、农业

Orangeworm Attacks

Verticals targeted: Healthcare, manufacturing, agriculture

赛门铁克发现了一个名为“橙虫”的攻击组织, 是谁在对医疗系统进行有针对性的攻击活动中部署了Kwampirs后门, manufacturing, and agriculture sectors, 以及支持这些行业的信息技术公司. 这个攻击组和恶意软件都很吵,不试图隐藏他们的活动, 主要依靠他们的目标是那些通常没有很好监控的旧设备.Detections added to InsightIDR: 43,它识别drop和payload哈希值,以及与命令的连接 & control IP addresses.

______________________________________________________________________

Satan Ransomware

Verticals targeted: None, offered as ransomware-as-a-service撒旦勒索软件于2017年初出现,是黑暗网站上最初的“勒索软件即服务”产品之一. 勒索软件通过网络钓鱼邮件或恶意链接传播, 并且最近更新了EternalBlue SMB漏洞,用于在网络中传播.

Detections added to InsightIDR: 6, 哪些能识别撒旦勒索软件的变种, the EternalBlue SMB exploit, and suspicious associated command line activity.

-

Fauxpersky, SamSam

垂直目标:医疗保健、政府、教育

Fauxpersky Keylogger Malware

Verticals targeted: None, spreads via USB drives

Fauxpersky是一个新的键盘记录恶意软件伪装成卡巴斯基杀毒软件. 该恶意软件基于AutoHotKey应用程序,该应用程序允许用户编写代码来自动执行任务. 研究人员表示,恶意软件是高效的,自我传播和持久的. 它通过USB驱动器感染Windows电脑,然后复制到机器上的所有驱动器. 然后,Fauxpersky使用Google表单收集数据, sends that data to the attackers' inbox, and deletes the original data from the drive.Detections added to InsightIDR: 6,可以识别Fauxpersky恶意软件的变体.

_______________________________________________________________________

SamSam Ransomware

Verticals targeted: Healthcare, government, educationSamSam勒索软件是由SamSam集团或Gold Lowell使用的勒索软件变体. This group will gain access to the target, 通常使用RDP访问或扫描服务器端漏洞, and then deploy their ransomware variant. SamSam is targeted, 参与者通常将重点放在特定的行业或垂直领域,并在转移到不同的焦点之前将目标组织放在该垂直领域内.

Detections added to InsightIDR: 7, which identify variants of the SamSam ransomware, as well as Shadow Copy deletion, 一种常见的勒索软件行为,以阻碍恢复工作.

攻撃者の行動分析の実際の動作

InsightIDR,。

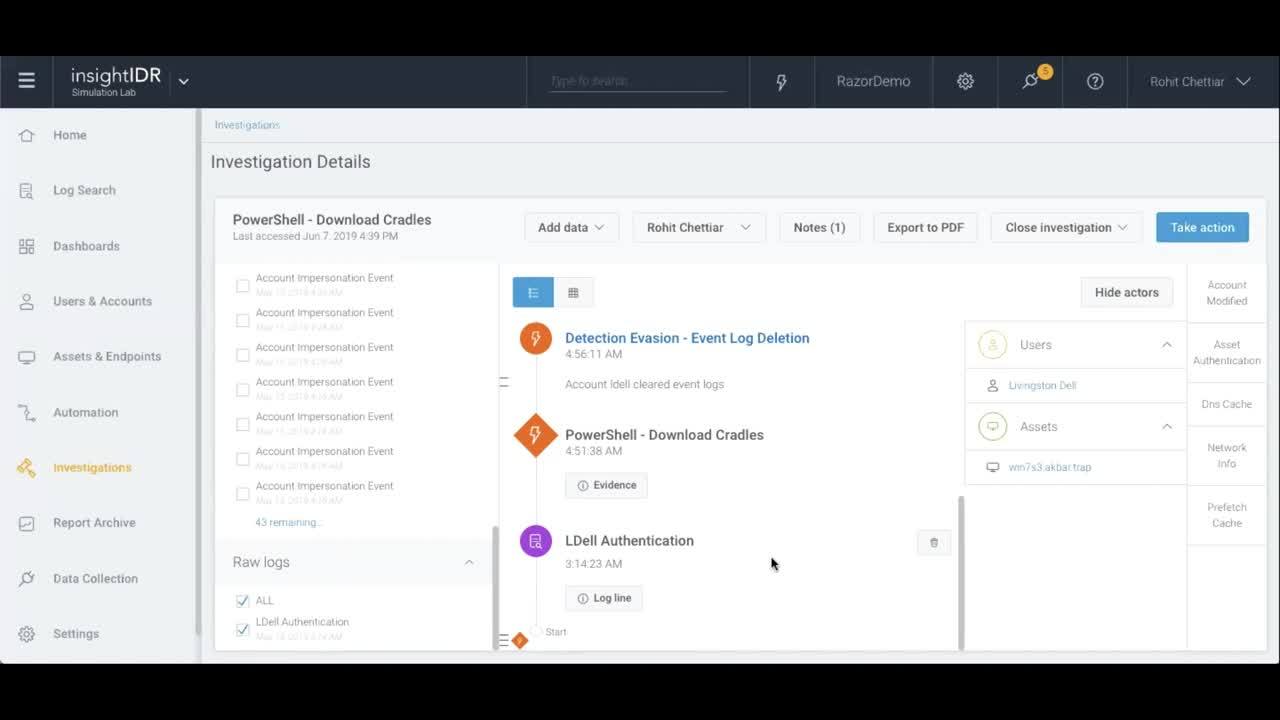

InsightIDRでPowerShellとMimikatzのアクティビティを調査する

nsightIDRが,PowerShellを使用してインターネットから実行可能ファイルをダウンロードする攻撃者の動作を検出する方法をご覧ください。